Jak się bronić przed Ransomware

Najnowszy raport IOCTA (Internet Organised Crime Threat Assessment) mówi jasno, że ransomware pozostaje jednym z najważniejszych cyberzagrożeń sektora prywatnego. Ransomware to też najczęściej występujący rodzaj malware zgłaszany do EMAS (Europol Malware Analysis Solution). W tym artykule postaramy się pokazać jak zabezpieczyć siebie lub organizację przed Ransomware.

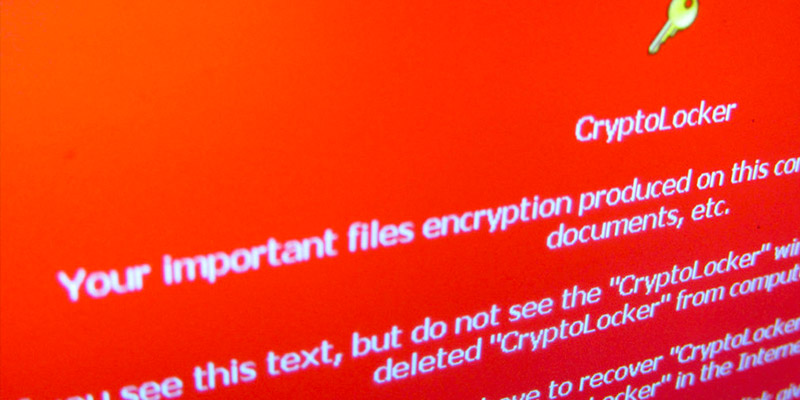

Czym jest ransomware i jak działa?

Ransomware jest typem malware, który szyfruje pliki ofiary. Zwykle (choć nie zawsze) atakujący domaga się okupu w zamian za odszyfrowanie plików. Ofiara jest instruowana, w jaki sposób dokonać zapłaty (najczęściej przy użyciu kryptowalut). Okupy masowych ataków oscylują zwykle wokół paruset dolarów. W przypadku targetowanych ataków zdarzały się przypadki żądania okupów milionowych.

Jak działa? W pierwszej kolejności ransomware musi dostać się do systemu. Zwykle dochodzi do tego przy pomocy spamu lub phishingu — najogólniej, ofiara otwiera nieodpowiedni plik, który dostaje w e-mailu. Innym popularnym sposobem dzięki, któremu dochodzi do instalacji malware, jest wykorzystanie niezałatanych luk w systemie — najczęściej boty szukają systemów podatnych na dany atak i instalują malware automatycznie. Kolejnym etapem jest zaszyfrowanie części lub wszystkich plików w systemie. Po zakończeniu etapu szyfrowania jedynym sposobem, by odzyskać pliki, jest użycie klucza użytego do ich zaszyfrowania. Ostatnim etapem jest wyświetlenie informacji z okupem za klucz, który umożliwia odszyfrowanie plików. Należy pamiętać, że nie każdy rodzaj ransomware umożliwi nam odszyfrowanie, dlatego w poważnych przypadkach warto skontaktować się z analitykami malware, którzy pomogą nam określić rodzaj ransomware, z którym mamy do czynienia, a co za tym idzie, pomogą zadecydować, jak należy zareagować (część ransomware została złamana i klucze są ogólnie dostępne).

Kto pada ofiarą ransomware? Właściwie każdy, ale natura ataków ransomware zmienia się z czasem. Zjawisko rozpoczęło się od typowego „spamowania malware”, czyli masowych ataków, w przypadku, których boty próbują znaleźć, w sposób przypadkowy, jak największą ilość podatnych systemów i je zainfekować. W 2019 roku zanotowaliśmy duże zmniejszenie się tego zjawiska na rzecz targetowanych ataków. W przypadku tych, hakerzy dokładnie wybierają organizacje pod względem potencjalnych zysków — to właśnie tu dochodzi do gigantycznych okupów.

W 2019 organizacja padała ofiarą ransomware średnio co 14 sekund. Przewiduje się, że do 2021 roku będzie to 11 sekund. Co robić, by się przed nim ustrzec?

Zrób backupy systemu

To właściwie najważniejszy krok i jeśli miałbyś wynieść z tego artykułu tylko jedną rzecz, to powinno być to właśnie to.

Zrób backupy systemu lokalne, ale i zdalne. To ważne by kopie plików nie były jedynie wykonywane na danym komputerze, ale także były przechowywane poza lokalną siecią.

Używaj wielu kopii, by uniknąć przypadku, w którym twoje pliki zostaną nadpisane przez te zaszyfrowane przez ransomware.

Przetestuj swoje systemy backupowe, by mieć pewność, że rzeczywiście będziesz w stanie odzyskać pliki w razie ich utraty.

Segmentuj dostęp do sieci

Przydzielenie odpowiednich praw użytkownikom pozwoli ograniczyć szkody dokonane przez pojedynczy atak. Podziel sieć na część wymagające różnych uprawnień.

Używaj systemów wczesnego wykrywania

Systemy wczesnego wykrywania mają na celu wykrycie zagrożenia, zanim dojdzie do zakażenia. Branża cyberbezpieczeństwa stawia obecnie duży nacisk na rozwój tej gałęzi i szuka innowacyjnych rozwiązań takich jak wykorzystanie sztucznej inteligencji w wykrywaniu i blokowaniu niestandardowych zachowań.

Używaj oprogramowania antymalware / antyransomware

Nie polegaj jedynie na standardowym oprogramowaniu antywirusowym. Zainstaluj oprogramowanie antymalware / antyransomware i pamiętaj o regularnych uaktualnieniach — każdego dnia powstają nowe odmiany ransomware dlatego często update'y są niezbędne do tego, by oprogramowanie mogło rozpoznać nowe sample.

Skanuj system regularnie

Pamiętaj o regularnym skanie systemu. Oprogramowanie antywirusowe, antymalware i antyransomware ma na celu znaleźć te zagrożenia, których nie udało się wykryć w czasie rzeczywistym.

Edukuj pracowników

Za dużą część udanych ataków ransomware odpowiada „czynnik ludzki". Niestety nawet najlepsza techniczna obsługa organizacji z perspektywy cyberbezpieczeństwa może nie pomóc, gdy pracownicy nie będą odpowiednio przeszkoleni.

Poza znajomością ogólnej higieny bezpieczeństwa w sieci, pracownicy powinni być w stanie rozpoznać próby phishingu. W przypadku ransomware jest to najczęstszy wektor ataków wykorzystujący czynnik ludzki.

Używaj mocnych haseł

To, że użytkownicy mają bardzo złe nawyki, jeśli chodzi o hasła, wiadomym jest nie od dziś. Wiadomym jest również, jak ważne są ciężkie hasła.

Nie pozostawiajmy wyboru hasła naszym użytkownikom. Używajmy managerów haseł prywatnie, jak i na poziomie organizacji. Istnieją na rynku wersje managerów haseł (takie jak LastPass Enterprise), które przeznaczone są specjalnie dla biznesu.

Ogranicz zaufanie

Należy stosować zasadę bardzo ograniczonego zaufania. Nie należy otwierać załączników z e-maili, jeśli nie jesteśmy absolutnie pewni źródła. Trzeba pamiętać, że adres e-mail może zostać podrobiony, więc trzeba zachować ostrożność nawet jeśli pochodzenie wiadomości wydaje się być godne zaufania.

Ustaw widoczne rozszerzenia plików

System Windows pozwala ustawić widoczność rozszerzenia podczas przeglądania plików. To może pomóc w uniknięciu kliknięcia pliku wykonywalnego takiego jak exe, vbs czy scr.

Filtruj e-maile na serwerze

Zacznij filtrować przychodzące e-maile z załącznikami. Ustaw filtrowanie spamujących adresów na podstawie ogólnodostępnych list.

Skanuj serwer e-mail

Dodaj kontrolę antywirusową na poziomie serwera.

Pamiętaj o aktualizacjach

To bardzo ważny punkt. Należy jak najszybciej instalować dostępne aktualizacje oprogramowania i systemu. Jednym ze sposobów dostania się do systemu przez malware, w tym ransomware, jest wykorzystanie niezałatanych luk. Dlatego tak ważne, by instalować łatki od razu po wydaniu ich przez producentów.

Nie używaj oprogramowania, które nie jest wspierane

Ten punk jest szczególnie ważny w przypadku systemu operacyjnego. Należy zdawać sobie sprawę, że każdy z systemów ma wyznaczoną datę, po której przestaje być wspierany. W przypadku Windowsa systemy XP, czy Vista to przykłady tych, do których Microsoft nie wydaje aktualizacji. Windows 7 ma wyznaczoną datę „end of life” na styczeń 2020 roku, Windows 8 przestanie być wspierany w 2023 roku, a Windows 10 w 2025.

Odseparuj wrażliwe dane od internetu

Jeśli posiadasz naprawdę wrażliwe dane, przemyśl całkowite odseparowanie miejsca, w którym się znajdują od internetu. Często nie jest to możliwe, ale należy dążyć do jak największej separacji wrażliwych danych od reszty systemu używanego do prowadzenia biznesu.

Używaj VPN w czasie podróży biznesowych

Używaj VPN (Virtual Private Network) podczas łączenia się do publicznego internetu (np. w hotelach), jeśli musisz z niego korzystać. Nie korzystaj z publicznych hotspotów, jeśli nie ma takiej konieczności — zawsze masz możliwość udostępnienia sobie internetu z własnego telefonu.

Czy powinno się płacić ransomware?

Z czysto teoretycznego punktu widzenia odpowiedź jest prosta: nie. Gdyby wszyscy przestali płacić ransomware, rynek, a co za tym problem, przestałby istnieć. Co ciekawe wg badań tylko w przypadku 47% procent opłaconych okupów dochodzi do odzyskania danych. Problem nie jest jednak aż tak prosty w rzeczywistości. W przypadku nieprzygotowanych firm finansowe straty wynikające z utraty danych mogą być dewastujące. Dla przykładu brytyjski NHS musiał odwołać 19 tysięcy wizyt lekarskich, co szacowane jest na 92 miliony funtów strat.

Odpowiedź na to pytanie zależy więc od konkretnego przypadku. Jedno jest pewne — lepiej być przygotowanym na tyle, by nie musieć odpowiadać na to pytanie.